Команда британских исследователей разработала модель глубинного обучения, способную распознавать и похищать данные по записи звуков клавиатуры при помощи микрофона с точностью до 95%. При использовании записи через Zoom эффективность алгоритма падала до 93%, а в Skype – до 91,7%, что всё равно является чрезвычайно высоким показателем для инструмента акустической кибератаки.

Акустические кибератаки представляют серьёзную угрозу для безопасности данных пользователей: их паролей, содержания личных обсуждений, рабочих коммуникаций и прочей чувствительной информации, которая может попасть в руки злоумышленников. Более того, в сравнении с другими типами атак по посторонним каналам, требующих соблюдения особых условий для успеха и имеющих ограничения по расстоянию и объёму данных, акустические атаки становятся гораздо более простыми и доступными благодаря росту количества периферийной электроники, оборудованной микрофонами, пригодными для высококачественной записи. Этот фактор вкупе с молниеносным развитием систем машинного обучения делают акустические кибератаки одним из наиболее перспективных и опасных инструментов хищения персональных данных.

Акустические кибератаки представляют серьёзную угрозу для безопасности данных пользователей: их паролей, содержания личных обсуждений, рабочих коммуникаций и прочей чувствительной информации, которая может попасть в руки злоумышленников. Более того, в сравнении с другими типами атак по посторонним каналам, требующих соблюдения особых условий для успеха и имеющих ограничения по расстоянию и объёму данных, акустические атаки становятся гораздо более простыми и доступными благодаря росту количества периферийной электроники, оборудованной микрофонами, пригодными для высококачественной записи. Этот фактор вкупе с молниеносным развитием систем машинного обучения делают акустические кибератаки одним из наиболее перспективных и опасных инструментов хищения персональных данных.

Первым шагом к реализации подобного рода атаки является тренировка алгоритма глубинного обучения. Для этого злоумышленникам необходимо получить записи звуков нажатия клавиш на клавиатуре выбранной мишени кибератаки. В качестве инструмента для получения этих данных может стать микрофон компьютерной гарнитуры или смартфона жертвы, предварительно заражённых вредоносным ПО с доступом к микрофону устройств. Альтернативой инструмента для записи щелчков клавиш также может выступать Zoom или аналогичные приложения. В них к конференции может подключиться посторонний пользователь, отслеживающий корреляции между отправляемыми жертвой текстовыми сообщениями и звуками нажимаемых клавиш.

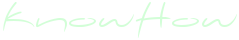

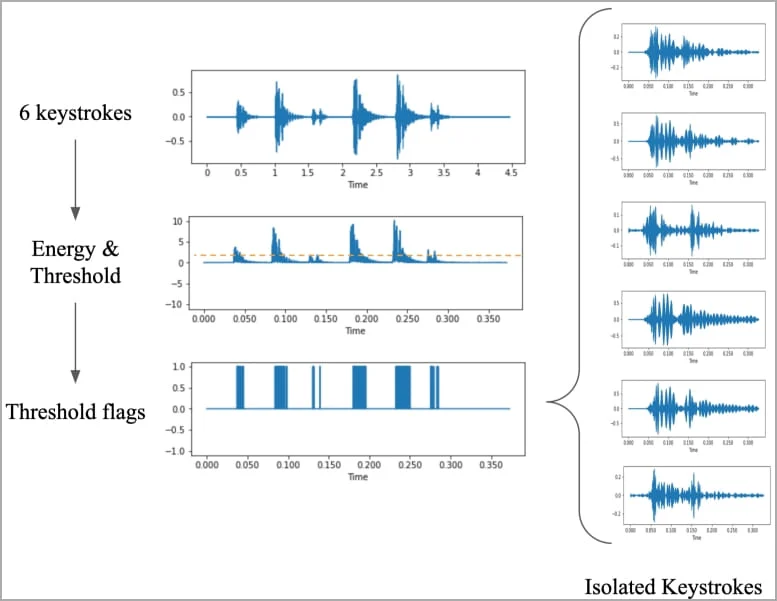

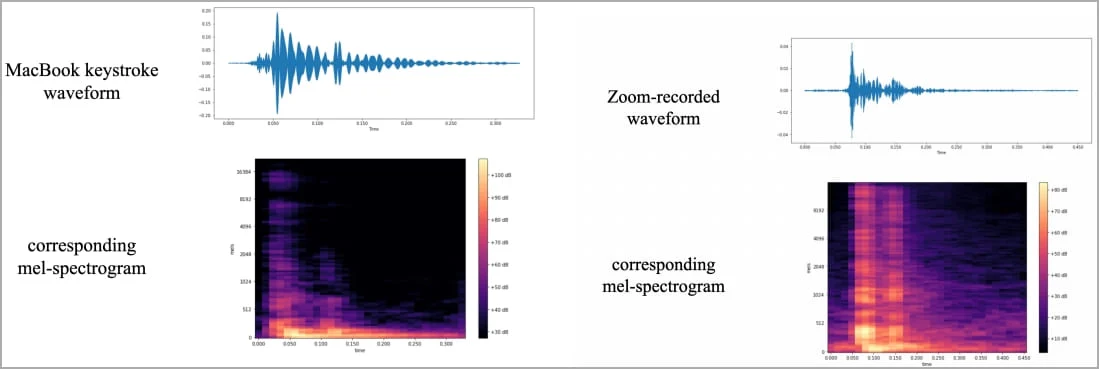

Исследователи собрали данные для обучения алгоритма акустической кибератаки, 25 раз записав звуки нажатия 36 клавиш актуального ноутбука из семейства MacBook Pro. Затем на основе звуковых данных учёные сгенерировали спектрограммы аудиозаписей с визуализацией звуков нажатия каждой клавиши клавиатуры в виде звуковых волн, а затем идентифицировали сигналы, которые можно использовать для определения звука конкретной клавиши. Полученные спектрограммы они использовали для обучения классификатора изображений CoAtNet. Хотя для оттачивания процесса учёным пришлось поэкспериментировать с различными параметрами обучения, им удалось достичь высоких показателей точности предсказания. В ходе дальнейших экспериментов исследователи использовали записи, сделанные при помощи iPhone 13 mini, лежащего в 17 см от ноутбука, и запись звонков в Zoom. Стоит отметить, что ИИ модель звуков клавиш ноутбука MacBook Pro, который применили в ходе исследования, будет актуальной и для других ноутбуков Apple, произведённых за последние 2 года.

Учёные подчёркивают, что модель акустической кибератаки оказалась довольно эффективной даже в случае «беззвучной» клавиатуры, потому демпферы для механической клавиатуры или переход на мембранную клавиатуру не слишком поможет в подобных ситуациях. Для пользователей, опасающихся акустической кибератаки, исследователи предлагают время от времени менять стиль набора текста, использовать рандомайзеры и менеджеры паролей, чтобы ограничить необходимость физического введения чувствительной информации. Кроме того, можно задействовать разнообразные защитные механизмы в виде аудиофильтров и ПО, которое генерирует случайные звуки, имитируя нажатия клавиш, или белый шум.

Источник: A Practical Deep Learning-Based Acoustic Side Channel Attack on Keyboards / Joshua Harrison, et. al