Специалисты компании Securonix, которая занимается аналитикой в сфере кибербезопасности, обнаружили необычное вредоносное ПО под названием GO#WEBBFUSCATOR. Малварь скрывается за фотографией Webb’s First Deep Field, на которой изображено скопление галактик SMACS 0723.

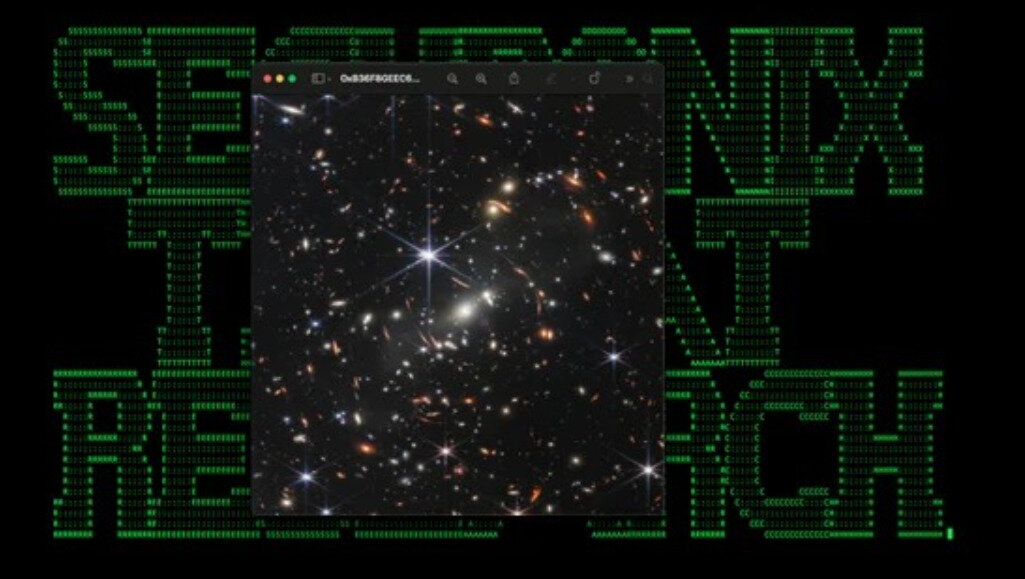

Многоуровневое вредоносное ПО распространяется как типичное фишинговое электронное письмо. Например, в распоряжение экспертов Securonix попала «реклама» тарифных планов спутниковой телефонной связи. К письму привязан файл, замаскированный под документ Microsoft Office. В действительности же он содержит зашифрованный макрос, который запускается автоматически, если Microsoft Office на ПК пользователя имеет разрешение на использование макрокоманд. При этом злоумышленники производят загрузку JPG-файла под названием OxB36F8GEEC634.jpg с удалённого ресурса. Как вы уже могли догадаться, это изображение Webb’s First Deep Field: если его открыть как картинку, то можно действительно увидеть дебютное фото космической обсерватории James Webb Space Telescope. Увы, за ним скрывается исполняемый файл msdllupdate.exe в кодировке Base64, который хакеры также запускают с удалённого ресурса. После исполнения вредоносное ПО проводит несколько тестов поражённого ПК, чтобы выявить его слабости, которые злоумышленник может использовать в своих интересах. Хакеры закрепляются в системе, поскольку этот файл создаёт новый реестр, копируя себя в папку «localappdata».

Несмотря на громкое название малваря GO#WEBBFUSCATOR, злоумышленники не используют фото скопления галактик SMACS 0723 в качестве приманки для любопытных и неосторожных пользователей. На самом деле пользователю заражённого ПК даже не доведётся увидеть само изображение. По словам вице-президента компании Securonix Аугусто Барроса, этот прекрасный снимок необходим вредоносному ПО для обхода как автоматических, так и мануальных систем защиты. Часть «полезной нагрузки» фото была зашифрована ROT25 – так называемым Шифром Цезаря, в котором каждая буква замещена другой с фиксированным смещением. В то же время двоичные данные злоумышленники зашифровали при помощи гаммирования / XOR-шифра, работа которого основывается на наложении последовательности случайных чисел на подлежащие шифровке данные.

Таким образом создатели вредоносного ПО защитили его от широкого ряда систем автоматического распознавания. Если же какая-то из них всё-таки заподозрит неладное, и содержимое файла попадёт на проверку к специалисту, он может упустить опасность из виду, потому что в последнее время фотографии с обсерватории JWST стали достаточно популярным предметом обсуждения, и их распространяют по всем возможным каналам связи. К тому же подобные снимки в хорошем разрешении могут занимать немало места, и раздутый объём вредоносного файла не покажется ему подозрительным.

Специалисты Securonix также отметили, что для создания GO#WEBBFUSCATOR был использован довольно нестандартный язык программирования – Go, также известный как Golang. Go, официально дебютировавший в 2009 году, представляет собой компилируемый многопоточный язык программирования. Его разрабатывали для создания крупных программных проектов, которые легко адаптировать к различным операционным системам и целевым платформам. Судя по распространению GO#WEBBFUSCATOR, Securonix отмечают, что создатели вредоносных программ ничуть не отстают в освоении новшеств и инструментов от «обычных» разработчиков. Эксперты Securonix ещё не разгадали конечную цель киберпреступников и GO#WEBBFUSCATOR: пока они могли наблюдать только то, как создатели малваря используют его для «разведки» на заражённых ПК. Во избежание заражения они рекомендуют не загружать вложений из электронных писем от неизвестных отправителей, запретить автоматический запуск макрокоманд в Microsoft Office и обращать внимание на подозрительную активность в DNS.